4. ADMINISTRACION DE LA SEGURIDAD

- SandraLRP

- 4 ene 2018

- 3 Min. de lectura

Actualizado: 6 ene 2018

En esta sección examinamos más afondo la administración de la seguridad, se distinguen tres temas diferentes. Primero, se tiene que considerar la administración general de claves criptograficas, y en especial la forma que se distribuyen las claves publicas. En segundo lugar, abordamos el problema de administrar con seguridad un grupo de servidores concentrandonos en el problema de agregar un nuevo miembro confiable para los miembros actuales. En tercer lugar, consideramos la administración de la autorización atendiendo las capacidades y lo que se conoce como certificados de atributos.

4.1. Administración de Claves

El establecimiento y la distribución de claves no es un asunto trivial. Por ejemplo la distribución de claves secretas por medio de un canal inseguro es impensable y en muchos casos se tiene que recurrir a métodos que no están disponibles, también se requieren mecanismo para revocar las claves es decir para que una clave sea utilizada una vez que ha sido comprometida o invalidada.

Establecimiento de Claves: Primero consideremos como se pueden establecer claves sesión. Un esquema elegante y ampliamente utilizado para establecer una clave compartida a través de un canal inseguro es el intercambio de claves de Diffie-Hellman.

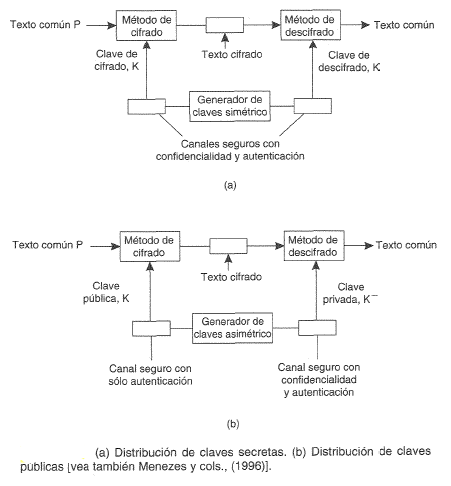

Distribución de Claves: Una de las partes más dificiles de realizar en la administración de claves es la distribución de las claves iniciales. En un criptosistema simetrico, la clave secreta compartida inicial debe ser comunicada a travéz de un canal seguro que proporcione autenticación y confidencialidad. En el caso de un criptosistema de clave pública, la clave pública tiene que ser distribuida en tal forma que los destinatarios estén seguros de que sí está pareada con una clave secreta. Cuando se trata de distribución de claves, la distribución autenticada de claves públicas es talvez la más interesante.

Duración de los Certificados: Un tema importante relacionado con los certificados es su longevidad. En primer término, consideremos la situación en que una autoridad certificadora entrega certificados de por vida. En esencia, lo que el certificado manifiesta es que la clave publica siempre será valida para la identidad identificada por el certificado. Claramente, esta manifestación no es desable. Si alguna vez se compromete la clave privada de la entidad identificada, un cliente poco sospechoso jamás deberá ser habilitado para utlizar la clave pública (mucho menos los clientes maliciosos). En ese caso se requiere de un mecanismo útil para revocar el certificado haciendo que se sepa que ya no es valido.

4.2 Administración de un Grupo Seguro

Estos servicios ponen de manifiesto una dificultad presente en los sistemas distribuidos. Por principio de cuentas deben ser confiables. Para acrecentar la confianza en los servicios de seguridad, es necesario proporcionar un alto grado de protección contra toda clase de amenaza, por otra parte también es necesario que muchos servicios de seguridad ofrezcan una disponibilidad elevada.

4.3. Administración de la autorización

En sistemas no distribuidos administrar los derechos de acceso es relativamente fácil, cuando se agrega un nuevo usuario al sistema se le otorga derechos iniciales como crear archivos y subdirectorios en un directorio especifico, crear procesos y así sucesivamente.

En sistemas distribuidos las cosas se complican por el hecho de que los recursos están ubicados en varias máquinas, si se tuviera que seguir el método para sistemas no distribuidos sería necesario crear una cuenta para cada usuario en cada máquina. En esencia este es el método que se sigue en sistemas operativos de red.

Capacidades y Certificados de Atributos: Un metodo mucho mejor, y que se aplica ampliamente en sistemas distribuidos, es el uso de capacidades. Una capacidad es una estructura de datos infalsificable, para un recurso determinado, que especifica con exactitud los derechos de acceso que el portador de la capacidad tiene con respecto a dicho recuerso. Existen diferentes implementaciones de capacidades como el sistema operativo Amoeba.

Delegación: La delegación de derechos de acceso es una tecnica importante de protección de sistemas de computadoras y de sistemas distribuidos, en particular. La idea basica es simple: traspasando ciertos derechos de acceso de un proceso a otro, se facilita la distribución del trabajo entre varios procesos sin afectar adversamente la protección de los recursos. en el caso de los sistemas distribuidos, los procesos pueden ser ejecutados en maquinas diferentes e incluso dentro de dominios administrativos diferentes, como el caso de Globus. La delegación evita muchos gastos indirectos ya que a menudo la protección puede ser manejada locamente.

Comentarios